Start  Kontrola dostępu - RCP

Kontrola dostępu - RCP  Systemy kontroli dostępu

Systemy kontroli dostępu

Kontrola dostępu - RCP

Kontrola dostępu - RCP  Systemy kontroli dostępu

Systemy kontroli dostępu

Systemy kontroli dostępu

Dostęp do budynków, całych stref w tych budynkach, czy też konkretnych pomieszczeń tradycyjnie kontroluje się za pomocą zamków i kluczy. Rozwiązanie takie ma jednak kilka wad:

Dostęp do budynków, całych stref w tych budynkach, czy też konkretnych pomieszczeń tradycyjnie kontroluje się za pomocą zamków i kluczy. Rozwiązanie takie ma jednak kilka wad:- w przypadku korzystania w jednego wejścia przez wiele osób komplikuje się kontrolowanie dostępu do kluczy,

- w przypadku zgubienia klucza najczęściej należy wymienić wkładkę bębenkową, bądź cały zamek (w końcu nie wiadomo, czy klucz nie został skradziony lub znaleziony przez niepowołana osobę),

- w przypadku zwolnienia się pracownika należy postąpić, jak wyżej - nawet jeżeli pracownik zwróci klucz (klucz dorobić jest bardzo łatwo),

- w przypadku osoby mającej dostęp do wielu pomieszczeń najczęściej pojawia się konieczność noszenia pęku kluczy (chociaż tutaj należy wspomnieć o systemie wspólnego klucza).

System kontroli dostępu sterujący zamknięciami takich wad nie ma. Zadaniem systemu kontroli dostępu jest niedopuszczenie do chronionych pomieszczeń osób nie mających odpowiednich uprawnień. System taki uniemożliwia także niekontrolowane opuszczanie stanowiska pracy przez pracowników. Za pomocą sterownika systemu można bardzo łatwo i szybko zmienić lub odebrać danej osobie uprawnienia wstępu do określonych stref, czy pomieszczeń.

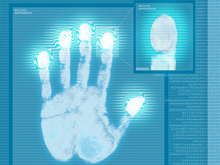

1. Identyfikatory

Każda ze stref (ciągi komunikacyjne, oddzielne pomieszczenia), do której wejście wymaga kontrolowania, staje się dostępna wyłącznie dla uprawnionych osób. Oprócz sterowania zaporami fizycznymi (drzwi, śluzy) bardziej rozbudowane systemy kontroli dostępu umożliwiają również identyfikację osób i rejestrację ruchu. Obok tradycyjnych już klawiatur numerycznych oraz kart magnetycznych coraz większe znaczenie zdobywają karty zbliżeniowe, karty Wieganda oraz nadajniki (piloty) radiowe. Wystarczy przydzielić każdemu pracownikowi własny kod cyfrowy, którym otwiera drzwi, własną kartę magnetyczną lub zbliżeniową, nadajnik z charakterystycznym kodem itd.

Tradycyjne karty magnetyczne powoli odchodzą w przeszłość, chociaż znacznej poprawie uległy parametry tego typu nośników (taśma magnetyczna) i czytników. Ponadto zajmują bardzo mało miejsca, mają ogromne ilości niepowtarzalnych kodów i mogą być wykorzystywane do kilku celów (np. kontrola dostępu i identyfikacja osób). Jednakże odczyt danych z karty magnetycznej wymaga kontaktu z głowicą czytnika (podczas przesuwania). Stąd też w czasie użytkowania zużywa się zarówno karta magnetyczna, jak i czytnik. Karty magnetyczne mogą ulec przypadkowemu zniszczeniu (np. złamaniu). Na podobnej zasadzie działają klucze magnetyczne (w formie breloczka), gdzie w tworzywie zalewane są małe magnesiki. Jeżeli takich magnesików jest wystarczająco dużo, wówczas nie ma obawy, że kody mogą się powtórzyć. Otwieranie drzwi następuje po przyłożeniu elektronicznego klucza do czytnika. Kluczyki są bardzo odporne zarówno na długotrwałe użytkowanie, jak i na zniszczenie.

Karty zbliżeniowe zawierają w sobie układ scalony z wpisanym kodem. Działając na zasadzie indukcji magnetycznej (najczęściej) pobierają energię z czytnika i wysyłają następnie swój kod. Dzięki takiemu rozwiązaniu karty te nie wymagają wkładania do czytnika. Wystarczy zbliżenie karty do czytnika - nawet bez wyjmowania z kieszeni, czy torebki. Czytnik może być ukryty w ścianie - system jest więc odporny na uszkodzenia i dewastacje. Istnieją także karty aktywne z wbudowanymi bateriami. Dzięki temu charakteryzują się one znacznie większym zasięgiem> Należy jednak podkreślić, iż po wyczerpaniu się baterii kartę należy wyrzucić.

Nieco inaczej są wykonywane karty Wieganda. W plastykowej karcie znajduje się specjalny moduł przewodów Wieganda. Po poddaniu karty oddziaływaniu zewnętrznego pola magnetycznego, emituje ona własne pole, które jest z kolei wykrywane przez czujnik. Kod karty jest określony przez lokalizację przewodów oraz kolejność, w jakiej pobudzają czujnik. Chociaż karta Wieganda musi być przesunięta wzdłuż czytnika, to jednak odczyt danych odbywa się bezdotykowo. Dzięki temu ani karta, ani czytnik nie zużywają się w trakcie użytkowania.

Ponadto stosuje się nadajniki (piloty) oddziałujące na czytnik za pomocą fal radiowych. Zasięg oddziaływania wynosi od kilkudziesięciu do kilkuset metrów. Takie rozwiązania stosuje się z miejscach narażonych na wandalizm, przy bramach wjazdowych na posesję (nie ma konieczności wysiadania z pojazdu) itp.

2. Czytniki i sterowniki

Zasada pracy systemów kontroli dostępu polega na konieczności wprowadzenia znaków identyfikujących do czytnika. Niezależnie od tego, czy osoba pragnąca wejść do chronionego obszaru wprowadzi kod z klawiatury, czy kod zostanie wczytany z karty magnetycznej lub zbliżeniowej, czy też będzie nadany drogą radiową czytnik musi otrzymać odpowiedni kod. Następnie czytnik przesyła otrzymany kod do sterownika (kontrolera). Czytniki dołączone do sterownika są rozróżniane za pomocą identyfikatorów, zatem system wie, gdzie zgłosił się użytkownik. W procesie konfiguracji systemu każdemu czytnikowi można zadeklarować indywidualną nazwę oraz typ (wejście, wyjście, wyjście służbowe). Po otrzymaniu kodu sterownik podejmuje odpowiadającą temu kodowi decyzję o otwarciu przegrody.

Czytnik kart zbliżeniowych jest wyposażony w antenę umożliwiającą odczyt. Często antenę taką można zainstalować poza korpusem czytnika np. osadzić obok w tynku, ponadto antenę można zamaskować (przykryć) dowolnym materiałem niemetalicznym. Dzięki temu nie ma w zasadzie możliwości zniszczenia takiego czytnika. Układy elektroniczne czytników przystosowanych do pracy w warunkach zewnętrznych są zabezpieczone przed wpływem wilgoci. Typowy zasięg czytników kart zbliżeniowych to 12-15cm.

Sterownik może funkcjonować w trybie autonomicznym lub sieciowym. Często urządzenia autonomiczne mają możliwość - po dołączeniu dodatkowego czytnika - dwustronnego nadzorowania przejścia. Ponadto sterowniki są najczęściej przystosowane do współpracy z czujnikiem otwarcia drzwi w celu ciągłej kontroli stanu zamknięcia drzwi. Dodatkowo sterowniki współpracują z przyciskiem wyjścia, mają wyjście sterujące ryglem elektromagnetycznym, wyjście do współpracy z systemem alarmowym oraz wyjście alarmowe. W trybie pracy autonomicznej kontroler samodzielnie steruje dostępem bez konieczności komunikowania się z urządzeniami nadrzędnym. Jednak w trybie autonomicznym nie jest możliwa rejestracja zdarzeń ani podział użytkowników na grupy i definiowanie zmiennych w czasie praw dostępu (harmonogramów czasowych). Obie te funkcje stają się osiągalne w pracy sieciowej sieciowym pod kontrolą komputera sterującego.

Ponadto odpowiedni program może rejestrować całość ruchu w chronionym obszarze (również nieuprawnione próby wejść). Informacje o zaistniałych zdarzeniach są w takim przypadku archiwizowane, aby mogły być w każdej chwili przekazane osobie zarządzającej systemem w postaci odpowiedniego raportu. Może to być realizowane w postaci wydruku, bądź też wyświetlane na ekranie komputera. Takie informacje mogą być również wykorzystywane do rejestracji czasu pracy. Dzięki temu rozliczanie czasu pracy nie wymaga instalowania dodatkowych urządzeń w sieciowym systemie kontroli dostępu. Przygotowanie systemu do rejestracji czasu pracy polega na wyznaczeniu sterowników, które będą rejestrowały wejścia i wyjścia pracowników. Mogą to być oczywiście te same urządzenia, które sterują wejściem lub wyjściem z pomieszczeń lub z terenu zakładu pracy. W przypadku niektórych czytników można zmieniać dynamicznie - za pomocą klawiatury lub zewnętrznego przycisku - typ rejestrowanego przejścia (wejście/wyjście). Jest to niezbędne, gdy jeden czytnik ma za zadanie rejestrować wiele typów przejść.

3. Przegrody

Większość systemów kontroli dostępu służy do kontrolowania drzwi lub krat oddzielających strefę niechronioną od chronionej. Należy jednak podkreślić, iż drzwi nie rozwiązują problemu identyfikacji osób koniecznej na przykład w przypadku prowadzenia ewidencji czasu pracy. Problem ten jest rozwiązywany za pomocą bramek obrotowych. W tych przypadkach wykorzystuje się najczęściej karty zbliżeniowe ze względu na prostotę procesu wczytywania kodu takiej karty. Dzięki bramkom obrotowym możliwe jest tylko indywidualne pokonywanie przejścia. Stąd też montuje się oddzielne czytniki dla osób wchodzących i wychodzących.

Przegrody stosowane w systemie kontroli dostępu muszą być odporne na narażenia i być przystosowane do natężenia ruchu osobowego występującego na kontrolowanym przejściu. Jeżeli zadaniem systemu jest ochrona większych wartości, wówczas drzwi muszą być odpowiednio odporne na próby sforsowania, no i oczywiście odpowiednio osadzone. Jeżeli jeszcze drzwi będą otwierały się za zewnątrz, to będą bardziej odporne na napór, bowiem siły będą przenosić się na futrynę.

W przypadku wszystkich przegród musi być oczywiście rozwiązany problem ewakuacji ludzi w przypadku zagrożenia (np. pożaru). W przypadku pożaru przegroda (niezależnie od tego czy są to drzwi, czy bramka obrotowa) musi "ustąpić". Drzwi muszą mieć możliwość otwarcia awaryjnego. Może to następować za pomocą klucza lub też przycisku umieszczonego np. za małą szybką. Bramka obrotowa musi mieć możliwość odblokowania, bądź też wyłamania ramion ograniczających ruch.

Do blokowania drzwi stosuje się najczęściej następujące urządzenia:

- rygle elektromagnetyczne,

- elektromagnesy,

- zamki elektryczne,

- zamki elektromagnetyczne.

Wśród rygli elektromagnetycznych można rozróżnić normalnie zamknięte (otwarcie wymaga podania napięcia) oraz normalnie otwarte (zamknięcie wymaga podania napięcia). Rygle normalnie zamknięte są powszechnie znane z systemów domofonowych. Otwarcie wejścia do chronionego obiektu wymaga doprowadzenia napięcia w celu zadziałania rygla. W najprostszym przypadku wyjście następuje za pomocą klamki umieszczonej od strony chronionej. Takie rozwiązanie nie zapewnia jednak kontroli wyjść. Rygle normalnie otwarte są stosowane do blokowania przejść z ewentualną funkcją ewakuacyjną. Do ciągłej pracy wymagają - w przypadku spodziewanych zaników napięcia zasilającego - zasilania awaryjnego.

Nieco łatwiejsze w projektowaniu i realizacji są przejścia blokowane za pomocą elektromagnesów. Przy małym poborze prądu zapewniają one wytrzymałość na rozerwanie od 500 do 2000 kilogramów. Elektromagnesy działają po doprowadzeniu napięcia zasilającego. Z tego też względu doskonale nadają się do przejść ewakuacyjnych. Ponadto elektromagnesy doskonale nadają się do przejść o dużym natężeniu ruchu, bowiem nie mają żadnych ruchomych części mechanicznych, które mogłyby się zużywać.

Zamki elektromagnetyczne działają w czasie doprowadzenia napięcia zasilającego. Mechanizm zamka jest wówczas łączony z klamką. Przy braku sygnału sterującego naciskanie na klamkę nie powoduje otwarcia drzwi. Spotyka się wykonania normalnie otwarte i normalnie zamknięte.

W zamkach elektrycznych rygiel blokujący przejście jest wysuwany za pomocą silnika elektrycznego. Z zasady działania są to zamki normalnie zamknięte (otwarcie wymaga doprowadzenia napięcia zasilającego i zadziałania silniczka).

Nie bez znaczenia jest również fakt konieczności zastosowania urządzenia zamykającego samoczynnie przejście. Najczęściej bowiem ludzie przechodzący przez przejście zapominają zamknąć za sobą drzwi. W grę wchodzą tzw. samozamykacze drzwiowe. Spotyka się zamykacze sprężynowe i hydrauliczne; zewnętrzne i wpuszczane. Dobre zamykacze mają regulację szybkości zamykania w ostatniej fazie ruchu (zatrzaskiwanie drzwi), aby można było uzyskać pewne zamykanie niedomkniętych drzwi.

Bardzo ważne są również aspekty bezpieczeństwa. W razie zagrożenia (np. pożar) musi być zapewniona możliwość szybkiego opuszczenia obiektu bez większego nakładu siły oraz konieczności użycia klucza. Najprostszym rozwiązaniem jest stosowanie przycisków wyjścia awaryjnego. Przyciski takie są umieszczane w specjalnej obudowie za szybką, którą można łatwo wgnieść. Naciśnięcie takiego przycisku odcina napięcie zasilające rygiel elektromagnetyczny lub elektromagnes i powoduje otwarcie drzwi (przegrody). Całkowite odłączenie zasilania lub przepalenie przewodów również powodują odblokowanie przejścia.

W tym miejscu należy jednak zdecydowanie odradzić stosowanie kluczy za szybką. W sytuacji zagrożenia często występuje panika i skorzystanie z takiego klucza wcale nie jest łatwe. Uciekający może zranić się odłamkami szkła z szyby sięgając po klucze, klucz może się wyślizgnąć z rąk zanim zostanie włożony do zamka. Ponadto włożenie klucza do zamka może nie być możliwie z powodu napierających na drzwi spanikowanych ludzi. Zdarzają się również sytuacje, że braknie odpowiedniego przedmiotu do zbicia szybki, że klucza nie ma w skrzynce lub klucz nie pasuje do zmienionej w trakcie użytkowania wkładki bębenkowej.

4. Zamki elektroniczne

Najprostszym w montażu systemem kontroli dostępu jest elektroniczny zamek drzwiowy. Jego konstrukcja powstała dzięki zintegrowaniu technologii mechanicznych zamków drzwiowych z technologią cyfrową. Zamek i klucz nie są już tylko urządzeniami do otwierania i zamykania, ale także urządzeniami zapamiętującymi i programowalnymi. Zamki elektroniczne posiadają wiele funkcji niedostępnych przy zamkach tradycyjnych. Tradycyjne zamki mechaniczne są więc coraz częściej zastępowane przez zamki elektroniczne na karty chipowe lub zbliżeniowe oraz na zamki z czytnikiem linii papilarnych. Dzieje się tak w hotelach i ośrodkach wypoczynkowych, biurach i firmach.

Zamki elektroniczne charakteryzują się kilkoma bardzo ważnymi zaletami:

- wysoki stopień bezpieczeństwa dzięki ogromnym ilościom kombinacji kodów (nie do podrobienia),

- w przypadku zagubienia lub kradzieży użytkownik otrzymuje nową zakodowaną kartę bez konieczności wymiany zamka (stara jest dezaktywowana),

- jedna karta może umożliwiać dostęp do wszystkich lub tylko części pomieszczeń biura, do parkingu itp.

Sterowane przez mikroprocesor zamki drzwiowe są wykonywane w wersji autonomicznej i sieciowej. Zamki autonomiczne nie wymagają żadnych elektrycznych połączeń z innymi elementami systemu. Są zasilane z własnego źródła zasilania - baterii alkalicznej, która wystarcza na kilka tysięcy operacji otwarcia i zamknięcia. Programowanie zamka odbywa się najczęściej za pomocą specjalnej karty, która umożliwia rejestrację nowych użytkowników w pamięci zamka. Zamki w wersji sieciowej mogą być całkowicie sterowane za pomocą centralnego komputera. Taki system wymaga okablowania oraz oprogramowania do zarządzania zamkami. Wprowadzanie nowych użytkowników oraz kontrola czasu dostępu do pomieszczeń odbywa się za pomocą komputera. Wszystkie informacje o zdarzeniach (otwarciach drzwi) są rejestrowane w bazie danych programu. Taka baza danych to nie tylko ewidencja, to przede wszystkim możliwości różnorodnych analiz.

W hotelach zamki tego typu ułatwiają pracę recepcji i są nowoczesną alternatywą w stosunku do zamków mechanicznych. Każdy gość hotelowy otrzymuje kartę z dostępem do swojego pokoju i ewentualnie do określonych usług hotelowych (basen, sauna, parking itp.). Personel sprzątający ma dostęp do pokoi hotelowych tylko w ściśle określonych porach dnia. Kierownictwo hotelu i personel techniczny może mieć dostęp do wszystkich pokoi hotelowych i pomieszczeń gospodarczych bez ograniczeń czasowych. Możliwość odczytu historii otwarcia zamków zapewnia pełny nadzór nad pracą personelu. Rodzice z dziećmi śpiącymi w drugim pokoju mogą za pomocą tej samej karty otwierać oba pokoje. Ponadto dzięki zastosowaniu specjalnych czytników kart, w każdym pokoju możliwe jest oszczędzanie energii elektrycznej. Gdy gość hotelowy jest nieobecny w pokoju (brak karty w czytniku), wszystkie urządzenia elektryczne są automatycznie wyłączane.

Również w biurach zamki elektroniczne znajdują wiele zastosowań. Każdy pracownik otrzymuje kartę umożliwiającą dostęp do określonych pomieszczeń biurowych w określonym czasie. Kierownictwo ma dostęp do wszystkich pomieszczeń, włącznie z pomieszczeniami specjalnymi (np. pomieszczenie serwera lub archiwum) bez ograniczeń czasowych. Natomiast personel administracyjny może mieć dostęp tylko do określonych pomieszczeń i tylko w określonych godzinach.

Do góry ▲

Autor: Aleksy Kordiukiewicz - aval.com.pl

Tags:

Pierwsze minuty włamania są decydujące nawet przy sprawnym systemie alarmowym i dobrej firnie ochroniarskiej złodziej może ukraść to co ma na widoku. Idealny system przeciwwłamaniowy to taki, który uniemożliwi włamywaczowi przeszukiwanie naszego mieszkania, domu czy firmy. Mgła ochronna PROTECT zwana też czasem dymem ochronnym jest perfekcyjnym rozwiązaniem.

Pierwsze minuty włamania są decydujące nawet przy sprawnym systemie alarmowym i dobrej firnie ochroniarskiej złodziej może ukraść to co ma na widoku. Idealny system przeciwwłamaniowy to taki, który uniemożliwi włamywaczowi przeszukiwanie naszego mieszkania, domu czy firmy. Mgła ochronna PROTECT zwana też czasem dymem ochronnym jest perfekcyjnym rozwiązaniem.

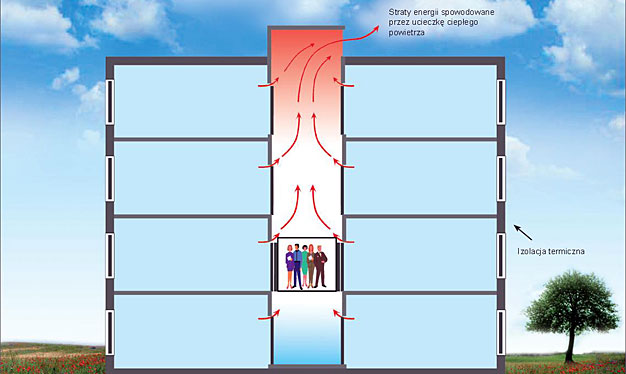

Obniżenie kosztów zużycia energii i zwiększenie komfortu życia mieszkańców umożliwiają obecnie również systemy zabezpieczeń. Montując zaawansowaną technicznie centralę alarmową, można oprócz włączania i wyłączania alarmu sterować ogrzewaniem, klimatyzacją, oświetleniem itp. Do tego celu służą elementy systemu alarmowego, takie jak czujki ruchu czy czujki magnetyczne.

Obniżenie kosztów zużycia energii i zwiększenie komfortu życia mieszkańców umożliwiają obecnie również systemy zabezpieczeń. Montując zaawansowaną technicznie centralę alarmową, można oprócz włączania i wyłączania alarmu sterować ogrzewaniem, klimatyzacją, oświetleniem itp. Do tego celu służą elementy systemu alarmowego, takie jak czujki ruchu czy czujki magnetyczne.

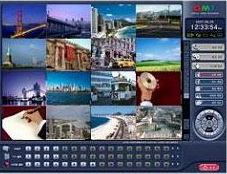

Stałe dążenie do uzyskania jak najwyższej jakości obrazu oraz wysokiej efektywności pracy systemów monitoringu wizyjnego, wyznaczło nowe kierunki rozwoju telewizji przemysłowej. Zgodnie z tą tendencją obecny rozwój branży monitoringu dozorowego ukierunkowany jest głównie na rozwiązania sieciowe oraz technologie megapikselową. Wybór tego typu kamer jest naprawdę duży, a każdy z czołowych producentów sprzętu telewizji dozorowej posiada bogatą ofertę

Stałe dążenie do uzyskania jak najwyższej jakości obrazu oraz wysokiej efektywności pracy systemów monitoringu wizyjnego, wyznaczło nowe kierunki rozwoju telewizji przemysłowej. Zgodnie z tą tendencją obecny rozwój branży monitoringu dozorowego ukierunkowany jest głównie na rozwiązania sieciowe oraz technologie megapikselową. Wybór tego typu kamer jest naprawdę duży, a każdy z czołowych producentów sprzętu telewizji dozorowej posiada bogatą ofertę

Korzyści wnikające z dozoru wideo coraz częściej są doceniane również na placach budowy. Dzięki oferowanym przez naszą firmę systemom monitoringu placu budowy można nie tylko kontrolować pracowników, ale również chronić sprzęt pracujący na budowie i materiały budowlane przed kradzieżą. A dzięki obsłudze urządzeń mobilnych (Windows Mobile, Symbian i iPhone), można zobaczyć obraz z kamery na telefonie komórkowym lub tablecie, laptopie... niezależnie od tego gdzie się znajdujemy. Pozostałe zalety oferowanych przez nas kamer to detekcja ruchu, maski prywatności, funkcja automatycznego przywracania w przypadku wykrycia błędnej pracy kamery lub braku połączenia sieciowego, łączenie z serwerem VPN, powiadamianie o alarmach na e-mail, sekwencyjne wykonywanie zdjęć w formacie jpg.

Korzyści wnikające z dozoru wideo coraz częściej są doceniane również na placach budowy. Dzięki oferowanym przez naszą firmę systemom monitoringu placu budowy można nie tylko kontrolować pracowników, ale również chronić sprzęt pracujący na budowie i materiały budowlane przed kradzieżą. A dzięki obsłudze urządzeń mobilnych (Windows Mobile, Symbian i iPhone), można zobaczyć obraz z kamery na telefonie komórkowym lub tablecie, laptopie... niezależnie od tego gdzie się znajdujemy. Pozostałe zalety oferowanych przez nas kamer to detekcja ruchu, maski prywatności, funkcja automatycznego przywracania w przypadku wykrycia błędnej pracy kamery lub braku połączenia sieciowego, łączenie z serwerem VPN, powiadamianie o alarmach na e-mail, sekwencyjne wykonywanie zdjęć w formacie jpg.

Pełna nazwa High definition Serial Digital Interface (Cyfrowy Interfejs wysokiej rozdzielczości z transmisją szeregową) został opracowany przez firmę Society of Motion Picture oraz Television Engineers i wprowadzony pod koniec lat dziewięćdziesiątych, na potrzeby studiów telewizyjnych. Jest on dotychczas stosowany głównie do lokalnej transmisji pomiędzy kamerami i urządzeniami obróbki obrazu.

Pełna nazwa High definition Serial Digital Interface (Cyfrowy Interfejs wysokiej rozdzielczości z transmisją szeregową) został opracowany przez firmę Society of Motion Picture oraz Television Engineers i wprowadzony pod koniec lat dziewięćdziesiątych, na potrzeby studiów telewizyjnych. Jest on dotychczas stosowany głównie do lokalnej transmisji pomiędzy kamerami i urządzeniami obróbki obrazu.

O tym, jak istotny dla budynku jest system oddymiania nie trzeba chyba nikogo przekonywać. Nie tylko zapewnia nam bezpieczeństwo w razie pożaru, ale pomaga również utrzymać prawidłowy mikroklimat w pomieszczeniach. Jednak, jak każdy system, wymaga on odpowiedniej konserwacji, która pozwoli na utrzymanie go w optymalnej sprawności.

O tym, jak istotny dla budynku jest system oddymiania nie trzeba chyba nikogo przekonywać. Nie tylko zapewnia nam bezpieczeństwo w razie pożaru, ale pomaga również utrzymać prawidłowy mikroklimat w pomieszczeniach. Jednak, jak każdy system, wymaga on odpowiedniej konserwacji, która pozwoli na utrzymanie go w optymalnej sprawności.