Kontrola dostępu - RCP

Kontrola dostępu - RCP  Czytniki biometryczne, kontrola dostępu, rejestracja czasu pracy

Czytniki biometryczne, kontrola dostępu, rejestracja czasu pracy

Czytniki biometryczne, kontrola dostępu, rejestracja czasu pracy

Jak dotychczas, niezależnie od implementowanych technologii, najsłabszym ogniwem każdego systemu bezpieczeństwa jest czynnik ludzki. Sfera zaufania pomiędzy ludźmi, wzmocniona instytucja kontroli i analityczna rekrutacja nie wystarcza, by zapobiegać powstawaniu luk bezpieczeństwa spowodowanych właśnie czynnikiem ludzkim. Jak zatem rozpoznać, czy ktoś, z kim już rozmawialiśmy, komu powierzyliśmy tajemnice, jest tym samym człowiekiem, którego widzimy ponownie?

Jak dotychczas, niezależnie od implementowanych technologii, najsłabszym ogniwem każdego systemu bezpieczeństwa jest czynnik ludzki. Sfera zaufania pomiędzy ludźmi, wzmocniona instytucja kontroli i analityczna rekrutacja nie wystarcza, by zapobiegać powstawaniu luk bezpieczeństwa spowodowanych właśnie czynnikiem ludzkim. Jak zatem rozpoznać, czy ktoś, z kim już rozmawialiśmy, komu powierzyliśmy tajemnice, jest tym samym człowiekiem, którego widzimy ponownie?

Jednym z najstarszych i najbardziej podstawowych sposobów rozpoznawania przez ludzi było rozpoznawanie na podstawie twarzy i dodatkowo charakterystyki głosu (dziś tzw. mocne uwierzytelnianie oparte na dwóch niezależnych cechach). Koncepcja rozpoznawania człowieka przez człowieka była również widziana w takich behawioralnych-dominujących pomiarach biometrycznych jak mowa czy rozpoznawanie chodu. Każdego dnia każdy z nas nieświadomie wykorzystuje te cechy jako podstawę do rozpoznawania innych osobników.

Termin 'biometria' wywodzi się z greckich słów bio (życie, żywy, procesy życiowe) i metrics (mierzyć). Zautomatyzowane systemy biometryczne mają swoje początki zaledwie w kilku ostatnich dekadach i są spowodowane znaczącym postępem technologii komputerowych. Wiele z tych nowych zautomatyzowanych technik wykorzystuje idee sprzed setek, a nawet tysięcy lat.

Biometryczne metody badają cechy fizyczne (np. obraz tęczówki oka, siatkówki (dna oka), układ linii papilarnych, układ naczyń krwionośnych w dłoni lub przegubie ręki, kształt dłoni, kształt linii zgięcia wnętrza dłoni, kształt ucha, kształt twarzy, rozkład temperatur na twarzy, kształt i rozmieszczenie zębów, zapach, DNA itp.) jak też i cechy behawioralne, tzn. związane z zachowaniem (np. sposób chodzenia, podpis odręczny, ale też dynamika pisania na klawiaturze komputera, głos, a nawet można wpisać tu sposób reakcji mózgu, fala P300, na pewne znane informacje-bodźce).

Biometria wykorzystywana jest przede wszystkim jako kontrola dostępu do chronionych pomieszczeń lub autoryzacji użytkowników korzystających z określonych danych, programów czy urządzeń. Służy więc m.in. do uniemożliwiania nieautoryzowanych prób dostępu do bankomatów, komputerów osobistych, sieci komputerowych, telefonów komórkowych, domowych systemów alarmowych, zamków drzwiowych, kart procesorowych... Ponadto w obiektach użyteczności publicznej i firmach systemy biometryczne wspomagają wyszukiwanie wybranych osób oraz rejestrację czasu pracy.

Systemy Virdi stanowią idealne połączenie biometrycznego systemu Kontroli Dostępu oraz Rejestracji Czasu Pracy, zapewniając skuteczną weryfikację (identyfikację) osób. Systemy Virdi nie eliminują czytników uwierzytelniających opartych o hasło (PIN) i posiadanie identyfikatora (karty), umożliwiając stosowanie dwóch wybranych metod łącznie np. PIN i wzorzec biometryczny. Rejestracja Czasu Pracy oparta na wzorcach biometrycznych to wygoda dla użytkowników systemu i pewność dla pracodawcy.

Terminale Virdi posiadają interfejs komunikacyjny Ethernet, pozwalający na zarządzanie systemem z dowolnego miejsca. Interfejsy komunikacyjne RS485 oraz Wiegand umożliwiają podłączenie terminali do istniejących struktur systemów KD i dają możliwość podłączenia różnorodnych urządzeń zewnętrznych np. czytników kart.

Sensory biometryczne Virdi jako nieliczne posiadają detekcję fałszywych wzorców linii papilarnych, czyli są odporne na silikonowe, kauczukowe, plastikowe czy papierowe podróbki, których wykonanie obecnie nie stanowi problemu.

Terminale Virdi są zarządzane oprogramowaniem Acces Server, co pozwala na dowolną rozbudowę systemu, a dzięki współpracy z popularnymi bazami danych możemy zintegrować system Rejestracji Czasu Pracy z dowolnym oprogramowaniem kadrowo-płacowym.

Terminale i czytniki biometryczne Virdi to wysokiej klasy urządzenia dla firm i instytucji, które cenią sobie bezpieczeństwo, wygodę i funkcjonalność. Systemy oparte o terminale Virdi znalazły zastosowanie m.in. w Przedsiębiorstwach Produkcyjnych, Instytucjach Publicznych, Administracji Publicznej, Sądownictwie, Szkolnictwie oraz na lotniskach.

Obniżenie kosztów zużycia energii i zwiększenie komfortu życia mieszkańców umożliwiają obecnie również systemy zabezpieczeń. Montując zaawansowaną technicznie centralę alarmową, można oprócz włączania i wyłączania alarmu sterować ogrzewaniem, klimatyzacją, oświetleniem itp. Do tego celu służą elementy systemu alarmowego, takie jak czujki ruchu czy czujki magnetyczne.

Obniżenie kosztów zużycia energii i zwiększenie komfortu życia mieszkańców umożliwiają obecnie również systemy zabezpieczeń. Montując zaawansowaną technicznie centralę alarmową, można oprócz włączania i wyłączania alarmu sterować ogrzewaniem, klimatyzacją, oświetleniem itp. Do tego celu służą elementy systemu alarmowego, takie jak czujki ruchu czy czujki magnetyczne.

Pierwsze minuty włamania są decydujące nawet przy sprawnym systemie alarmowym i dobrej firnie ochroniarskiej złodziej może ukraść to co ma na widoku. Idealny system przeciwwłamaniowy to taki, który uniemożliwi włamywaczowi przeszukiwanie naszego mieszkania, domu czy firmy. Mgła ochronna PROTECT zwana też czasem dymem ochronnym jest perfekcyjnym rozwiązaniem.

Pierwsze minuty włamania są decydujące nawet przy sprawnym systemie alarmowym i dobrej firnie ochroniarskiej złodziej może ukraść to co ma na widoku. Idealny system przeciwwłamaniowy to taki, który uniemożliwi włamywaczowi przeszukiwanie naszego mieszkania, domu czy firmy. Mgła ochronna PROTECT zwana też czasem dymem ochronnym jest perfekcyjnym rozwiązaniem.

Pełna nazwa High definition Serial Digital Interface (Cyfrowy Interfejs wysokiej rozdzielczości z transmisją szeregową) został opracowany przez firmę Society of Motion Picture oraz Television Engineers i wprowadzony pod koniec lat dziewięćdziesiątych, na potrzeby studiów telewizyjnych. Jest on dotychczas stosowany głównie do lokalnej transmisji pomiędzy kamerami i urządzeniami obróbki obrazu.

Pełna nazwa High definition Serial Digital Interface (Cyfrowy Interfejs wysokiej rozdzielczości z transmisją szeregową) został opracowany przez firmę Society of Motion Picture oraz Television Engineers i wprowadzony pod koniec lat dziewięćdziesiątych, na potrzeby studiów telewizyjnych. Jest on dotychczas stosowany głównie do lokalnej transmisji pomiędzy kamerami i urządzeniami obróbki obrazu.

Stałe dążenie do uzyskania jak najwyższej jakości obrazu oraz wysokiej efektywności pracy systemów monitoringu wizyjnego, wyznaczło nowe kierunki rozwoju telewizji przemysłowej. Zgodnie z tą tendencją obecny rozwój branży monitoringu dozorowego ukierunkowany jest głównie na rozwiązania sieciowe oraz technologie megapikselową. Wybór tego typu kamer jest naprawdę duży, a każdy z czołowych producentów sprzętu telewizji dozorowej posiada bogatą ofertę

Stałe dążenie do uzyskania jak najwyższej jakości obrazu oraz wysokiej efektywności pracy systemów monitoringu wizyjnego, wyznaczło nowe kierunki rozwoju telewizji przemysłowej. Zgodnie z tą tendencją obecny rozwój branży monitoringu dozorowego ukierunkowany jest głównie na rozwiązania sieciowe oraz technologie megapikselową. Wybór tego typu kamer jest naprawdę duży, a każdy z czołowych producentów sprzętu telewizji dozorowej posiada bogatą ofertę

Korzyści wnikające z dozoru wideo coraz częściej są doceniane również na placach budowy. Dzięki oferowanym przez naszą firmę systemom monitoringu placu budowy można nie tylko kontrolować pracowników, ale również chronić sprzęt pracujący na budowie i materiały budowlane przed kradzieżą. A dzięki obsłudze urządzeń mobilnych (Windows Mobile, Symbian i iPhone), można zobaczyć obraz z kamery na telefonie komórkowym lub tablecie, laptopie... niezależnie od tego gdzie się znajdujemy. Pozostałe zalety oferowanych przez nas kamer to detekcja ruchu, maski prywatności, funkcja automatycznego przywracania w przypadku wykrycia błędnej pracy kamery lub braku połączenia sieciowego, łączenie z serwerem VPN, powiadamianie o alarmach na e-mail, sekwencyjne wykonywanie zdjęć w formacie jpg.

Korzyści wnikające z dozoru wideo coraz częściej są doceniane również na placach budowy. Dzięki oferowanym przez naszą firmę systemom monitoringu placu budowy można nie tylko kontrolować pracowników, ale również chronić sprzęt pracujący na budowie i materiały budowlane przed kradzieżą. A dzięki obsłudze urządzeń mobilnych (Windows Mobile, Symbian i iPhone), można zobaczyć obraz z kamery na telefonie komórkowym lub tablecie, laptopie... niezależnie od tego gdzie się znajdujemy. Pozostałe zalety oferowanych przez nas kamer to detekcja ruchu, maski prywatności, funkcja automatycznego przywracania w przypadku wykrycia błędnej pracy kamery lub braku połączenia sieciowego, łączenie z serwerem VPN, powiadamianie o alarmach na e-mail, sekwencyjne wykonywanie zdjęć w formacie jpg.

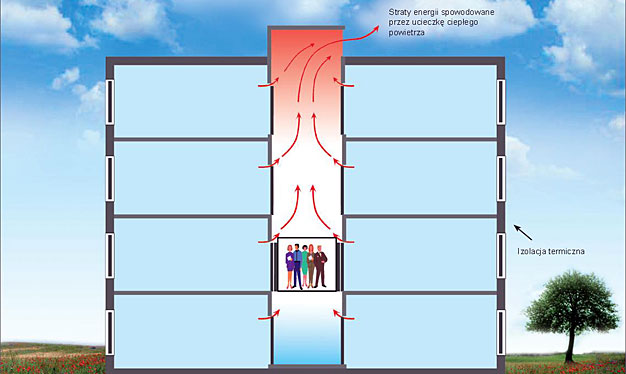

O tym, jak istotny dla budynku jest system oddymiania nie trzeba chyba nikogo przekonywać. Nie tylko zapewnia nam bezpieczeństwo w razie pożaru, ale pomaga również utrzymać prawidłowy mikroklimat w pomieszczeniach. Jednak, jak każdy system, wymaga on odpowiedniej konserwacji, która pozwoli na utrzymanie go w optymalnej sprawności.

O tym, jak istotny dla budynku jest system oddymiania nie trzeba chyba nikogo przekonywać. Nie tylko zapewnia nam bezpieczeństwo w razie pożaru, ale pomaga również utrzymać prawidłowy mikroklimat w pomieszczeniach. Jednak, jak każdy system, wymaga on odpowiedniej konserwacji, która pozwoli na utrzymanie go w optymalnej sprawności.